Linuxに慣れてくるとWindowsが不便に感じることがありませんか?

たとえば、”grepがしたい” とか ”シェルやawkを使いたい”などなど。。。

”もっと手軽にlinuxコマンドが使えたら”って思うことはないでしょうか。

WindowsにもlinuxのようなCLIコマンド(DOSプロンプト)や、PowerShellといった環境はありますが、Linuxに慣れてしまっていると使いづらいと感じるのではないでしょうか。

Windows上でHyper-VやVMwareなどの仮想環境を作ってlinux OSを動かしたり、Unixコマンドを詰め合わせたツール(Cygwinなど)をインストールして使うという方法もありますが手軽に使うにはちょっと重たく感じます。

Windows 10 Fall Creators Update(バージョン1709)から「Windows Subsystem for Linux(WSL)」が正式版が提供されましたね。

このWSLを有効にすることで「bash」などのシェルが、Windows 10上で利用できるようになります。

しかし、Windows10でない方は諦めるしかないのでしょうか?

そんなことはありません(^^♪

今回ご紹介するツール「busybox」はWindows10でなくても、Linuxコマンドやシェルなどを手軽に使うことができます!

Windows上でLinuxコマンドやシェルを使ってもっとパソコンを快適に使いたいと考えられるている方に「busybox」をご紹介致します。

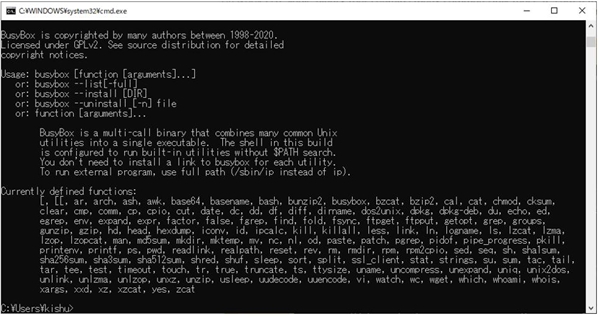

こちらがbusyboxで使用できるコマンドです。

ar, arch, ash, awk, base64, basename, bash, bunzip2, busybox, bzcat, bzip2, cal, cat, chmod, cksum,clear, cmp, comm, cp, cpio, cut, date, dc, dd, df, diff, dirname, dos2unix, dpkg, dpkg-deb, du, echo, ed,egrep, env, expand, expr, factor, false, fgrep, find, fold, fsync, ftpget, ftpput, getopt, grep, groups,gunzip, gzip, hd, head, hexdump, iconv, id, ipcalc, kill, killall, less, link, ln, logname, ls, lzcat, lzma,lzop, lzopcat, man, md5sum, mkdir, mktemp, mv, nc, nl, od, paste, patch, pgrep, pidof, pipe_progress, pkill,printenv, printf, ps, pwd, readlink, realpath, reset, rev, rm, rmdir, rpm, rpm2cpio, sed, seq, sh, sha1sum,sha256sum, sha3sum, sha512sum, shred, shuf, sleep, sort, split, ssl_client, stat, strings, su, sum, tac, tail,tar, tee, test, timeout, touch, tr, true, truncate, ts, ttysize, uname, uncompress, unexpand, uniq, unix2dos,unlink, unlzma, unlzop, unxz, unzip, usleep, uudecode, uuencode, vi, watch, wc, wget, which, whoami, whois,xargs, xxd, xz, xzcat, yes, zcat

busyboxのインストール方法です。

1. Download

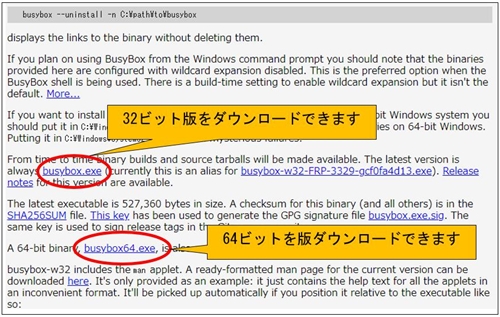

下記のURLからbusyboxをダウンロードします。

http://frippery.org/busybox/

2. Installation

busybox64.exe –install インストールするディレクトリー名

(例) busybox64.exe –install c:¥busybox64

※インストールディレクトリーは予め作成しておくこと

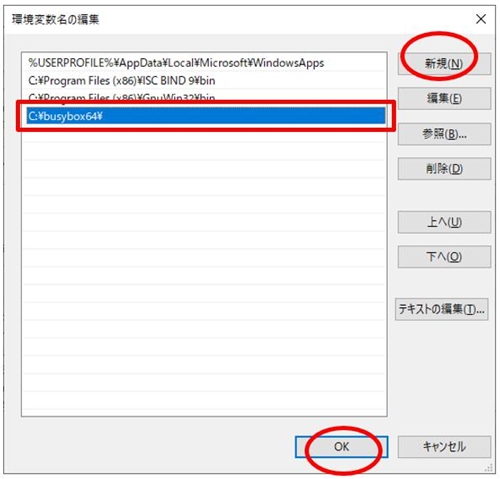

3. 環境変数の設定でpathを設定する

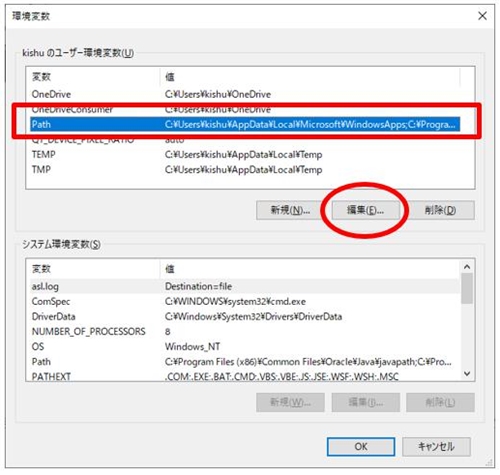

検索ウィンドウから「環境変数」を入力し検索する。

「Path」のところ選択し、「編集」をクリックします。

「環境変数名の編集」が開いたら「新規」をクリックして、busyboxをインストールしたフォルダーを追加します。